Por qué la ciberseguridad web ya no es opcional

Los que ya llevamos un tiempito en esto del mundillo digital, una cosa hemos aprendido: no podemos dejar ningún tipo de facilidades a los piratas informáticos. No es paranoia, es pura experiencia. Internet no perdona, y el menor descuido en una línea de código o una configuración puede convertirse en una puerta abierta a quien no debería estar ahí. Y créeme, si alguien puede entrar, alguien lo hará. Los sitios web mal protegidos son como servidores sin firewall: tarde o temprano, van a ser escaneados, atacados y, si no estás preparado, comprometidos.

Recuerdo que hace unos años, en una auditoría que hicimos a una tienda online, descubrimos que podían modificar el ID de usuario en la URL y acceder a los pedidos de otros clientes sin ningún tipo de autenticación adicional. Una vulnerabilidad básica, de esas que están en el OWASP desde que el mundo es mundo, pero que seguía ahí, ignorada. Ese es el problema: la mayoría de los problemas de seguridad en sitios web no surgen por ataques súper sofisticados, sino por errores comunes de ciberseguridad, fallos que se repiten una y otra vez porque nadie se tomó el tiempo de entender cómo prevenirlos. Por eso, si trabajas con código, si diseñas o desarrollas sitios, formarte con buenos cursos de Ciberseguridad debería ser tan obligatorio como saber HTML o CSS.

Este artículo es una especie de manual de campo para los que quieren entender cómo proteger sus proyectos web desde la base. Vamos a hablar de las vulnerabilidades de ciberseguridad en sitios web más comunes, cómo surgen, cómo identificarlas, qué tipo de sitios suelen sufrirlas más, y cómo protegernos desde la práctica. También veremos los ciberataques más típicos a páginas web, analizaremos problemas de seguridad en desarrollo web y discutiremos el rol que el Ethical Hacking tiene hoy como herramienta imprescindible para mantener nuestros proyectos sanos. Empezamos desde cero, como un buen init.d.

¿Qué son las vulnerabilidades en sitios web?

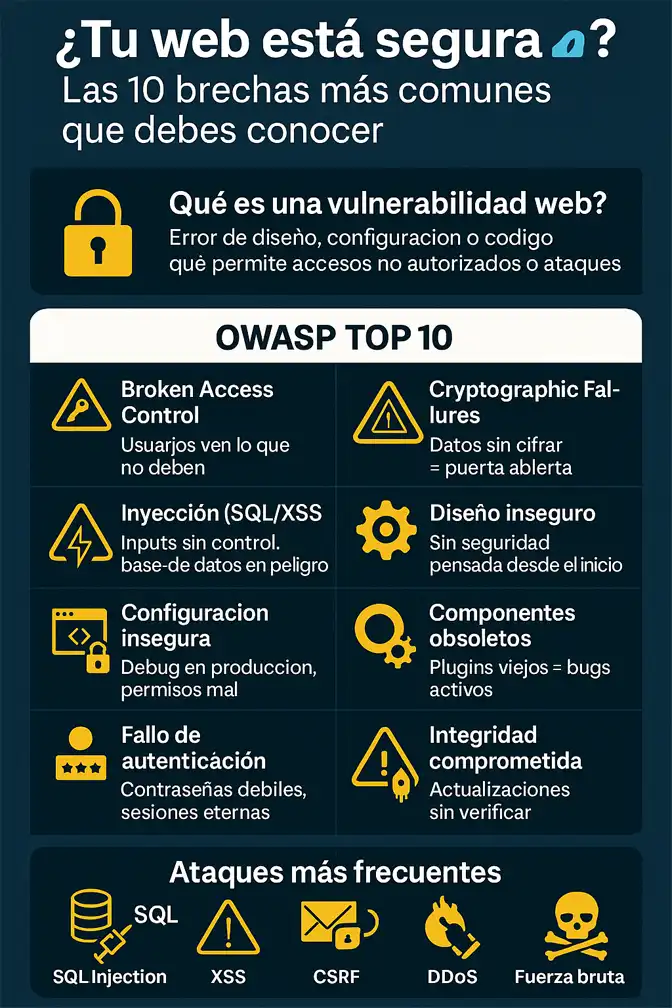

Cuando se habla de vulnerabilidades en sitios web, se refiere a cualquier defecto en el diseño, implementación o configuración de una aplicación web que pueda ser aprovechado para comprometer la seguridad. En el fondo, es como dejar una llave bajo el felpudo esperando que nadie lo note. Y créeme, los atacantes sí lo notan.

Estas brechas pueden ir desde algo tan obvio como contraseñas por defecto en el panel de administración, hasta fallos más sutiles como una mala gestión de sesiones, o inyecciones de código que permiten ejecutar comandos directamente en la base de datos. A veces surgen por código mal escrito, otras por frameworks desactualizados o configuraciones olvidadas en producción. Pero siempre tienen algo en común: son el eslabón débil de la cadena.

Las vulnerabilidades se explotan a través de vectores de ataque que pueden incluir:

- Formularios mal validados

- Parámetros en URLs sin control

- Subidas de archivos sin restricciones

- Headers HTTP mal configurados

- Autenticaciones poco robustas.

Estas puertas traseras digitales son aprovechadas para alterar datos, robar información, redirigir tráfico o directamente tumbar el sitio. Y lo más grave es que muchas veces no se detectan hasta que es demasiado tarde. Por eso, detectar y corregir las vulnerabilidades web más frecuentes son una prioridad.

Las 10 vulnerabilidades más comunes según OWASP (explicadas en cristiano)

Si llevas tiempo en esto, sabes que el OWASP Top 10 (Open Web Application Security Project) es la biblia cuando se trata de seguridad web. Es básicamente una lista de las vulnerabilidades de ciberseguridad en sitios web más críticas, recopiladas por expertos a partir de datos reales de ataques en el mundo.

Aquí te las explico como si estuviéramos revisando logs juntos a las 3AM tras una intrusión.

1. Broken Access Control (Control de acceso roto):

El clásico de los clásicos; cuando un usuario puede acceder a recursos que no debería. Por ejemplo, modificar el ID de usuario en la URL (/user?id=5) y ver datos de otro usuario. Esto hace unos años atrás (hablo de 2008 aproximadamente) era muy común, inclusive en las grandes en las Redes Sociales poderosas que hoy vemos.

Yo recuerdo que con el enlace de Facebook; https://facebook.com/profile.php?id=10001, realizabas una modificación en los números finales, podías hacer varias cosas «interesantes» (para mi, un adolescente de 18 años) por ejemplo:

- Ver el perfil de otro usuario aunque no lo tuvieras agregado

- En algunos casos, ver fotos o listas de amigos

- Incluso acceder a páginas administrativas si sabías el ID correcto (esto ya era más grave, yo no lo llegué hacer y la realidad era mucho menos frecuente, pero sí se podía).

Pese a lo mucho que ha avanzado la tecnología, todavía este tipo de vulnerabilidades ocurre.

2. Cryptographic Failures (Fallas criptográficas):

Aquí hablamos de datos sensibles almacenados sin cifrar o usando algoritmos obsoletos. Muchos aún guardan contraseñas en texto plano. Sí, en 2025, no es broma.

3. Injection (Inyección):

Las inyecciones SQL, de comandos o incluso LDAP, siguen siendo una pesadilla. Si tus inputs no están bien filtrados, el atacante puede escribir consultas maliciosas y manipular tu base de datos.

4. Insecure Design (Diseño inseguro):

No es un bug, es una falta de arquitectura segura desde el inicio. Si no se considera la seguridad como parte del diseño, no hay código limpio que lo salve.

5. Security Misconfiguration (Configuración insegura):

Dejar habilitado el debug en producción, exponer puertos innecesarios o tener permisos de archivos mal definidos. Cosas simples, pero letales.

6. Vulnerable and Outdated Components (Componentes obsoletos):

¿Usas jQuery 1.7 en producción? ¿O plugins de WordPress sin actualizar desde 2016? Cada línea de código ajeno es una apuesta. Y no todas ganan.

7. Identification and Authentication Failures:

Desde contraseñas triviales, hasta sesiones sin expiración, esta categoría agrupa todo lo relacionado con el mal manejo de la autenticación de usuarios.

8. Software and Data Integrity Failures:

¿Tus actualizaciones de software se descargan desde un servidor externo sin verificar integridad? Mal. Aquí se habla de confianza ciega en pipelines o scripts de terceros sin control.

9. Security Logging and Monitoring Failures:

Si no tienes logs, no sabes qué está pasando. Si los tienes pero no los monitoreas, tampoco. Aquí caen los sitios que no detectan los ataques hasta que ya están comprometidos.

10. Server-Side Request Forgery (SSRF):

El atacante engaña al servidor para que haga peticiones internas, accediendo a recursos que deberían estar aislados. Es como hacer que tu propio servidor te traicione desde dentro.

Cada una de estas vulnerabilidades no solo representa una debilidad, sino una invitación abierta a las amenazas digitales en páginas web. Y como verás más adelante, la mayoría pueden evitarse con buenas prácticas, código limpio y una mentalidad defensiva.

¿Cuáles son los ataques cibernéticos más frecuentes contra páginas web?

Ahora que sabemos qué puertas suelen quedar abiertas, veamos qué tipos de ataques aprovechan esas brechas. Estos son los ciberataques más típicos a páginas web:

- SQL Injection: introducir comandos maliciosos en campos de entrada para manipular consultas a la base de datos. Aún hoy, muchas webs no filtran correctamente los inputs.

- Cross-Site Scripting (XSS): se inyecta JavaScript malicioso que se ejecuta en el navegador de otros usuarios. Ideal para robar cookies, redirigir tráfico o inyectar malware.

- Cross-Site Request Forgery (CSRF): se aprovecha de sesiones abiertas para ejecutar acciones en nombre del usuario, sin su consentimiento. Un clásico en formularios sin tokens de verificación.

- Ataques DDoS: aunque no explotan una vulnerabilidad del código en sí, saturan los recursos del servidor y lo dejan inoperativo. A veces sirven de distracción para ataques más dirigidos.

- Brute Force Attacks: intentos automáticos de adivinar contraseñas mediante diccionarios o fuerza bruta. Las cuentas sin protección de intento fallido son un blanco fácil.

Los atacantes hoy no son solo «hackers» con capucha en una terminal oscura. Muchos son scripts automatizados que escanean miles de sitios buscando brechas comunes. Y si las encuentran, entran sin avisar. Tener claro qué tipo de ataque puede impactar en tu sitio es clave para prevenir.

Cómo surgen estas vulnerabilidades: errores humanos y técnicos

La mayoría de las vulnerabilidades de ciberseguridad en sitios web no aparecen por casualidad. Surgen por una combinación bastante predecible de factores:

- Falta de conocimiento de buenas prácticas

- Presión por entregar proyectos rápido

- Reutilización de código sin revisar

- Desconocimiento del stack completo (base de datos, servidor, frontend)

- No realizar auditorías de seguridad antes del despliegue.

El error más común es pensar que «eso no va a pasar en mi web«, porque «es pequeña«, «no maneja datos sensibles» o «nadie la conoce«. Y luego te das cuenta de que ni siquiera se necesita ser un objetivo directo: los bots escanean millones de sitios al día. Basta con estar en línea y tener una brecha.

Otros errores frecuentes incluyen dejar comentado código sensible en HTML, almacenar claves API en el frontend, o no usar HTTPS. Todos estos son errores comunes de ciberseguridad que convierten cualquier sitio en un blanco potencial.

Tipos de sitios más vulnerables y por qué

Cuando hablamos de qué sitios son los más susceptibles a caer ante ataques, la respuesta corta es: todos. Pero si profundizamos, hay ciertas características que convierten a un sitio en terreno fértil para las vulnerabilidades de ciberseguridad en sitios web.

- Sitios sin mantenimiento activo: muchos proyectos se desarrollan, se lanzan… y ahí quedan. Sin actualizaciones, sin parches, sin revisión de logs. Como si el git pull fuera un lujo y no una obligación.

- E-commerce pequeños y medianos: suelen priorizar la funcionalidad sobre la seguridad. “Lo importante es que venda”, dicen. Hasta que alguien se lleva la base de datos con los correos, contraseñas y direcciones de los clientes.

- Webs hechas con CMS sin reforzar: WordPress, Joomla, PrestaShop… son herramientas potentes, pero vienen con plugins de terceros que muchas veces no están auditados ni actualizados. Cada plugin es una puerta que puede quedar entreabierta.

- Aplicaciones desarrolladas por novatos o sin revisión técnica: todos hemos empezado escribiendo código sin pensar en la seguridad. El problema es cuando ese código llega a producción. El stack puede ser moderno, pero si no hay buenas prácticas, es una trampa bonita.

- Portales gubernamentales o educativos abandonados: sí, también esos. Muchos sitios públicos quedan expuestos durante años sin ninguna revisión seria, con versiones de PHP de la era paleolítica y sin TLS.

El patrón común en todos estos casos es uno: la seguridad no se pensó desde el principio. Se intentó añadir después, como si fuera un plugin más. Y ya sabemos que eso nunca termina bien.

Consecuencias reales: quiénes son los afectados (usuarios, empresas, desarrolladores)

Uno de los grandes mitos en el desarrollo web es que si algo sale mal, “lo arreglamos rápido”. El problema con la seguridad es que cuando te das cuenta, ya no hay vuelta atrás. El daño está hecho.

Estos son algunos de los impactos más frecuentes:

- Para los usuarios: robo de datos personales, acceso no autorizado a sus cuentas, suplantación de identidad, spam, estafas. Y lo peor: pérdida de confianza.

- Para las empresas: pérdida de clientes, sanciones legales (por no cumplir con normativas como RGPD), daño reputacional, y sí, pérdida de ingresos. Un solo ataque puede significar la caída completa del negocio digital.

- Para los desarrolladores y diseñadores: además de tener que pasar horas arreglando lo que se pudo prevenir, está la pérdida de credibilidad profesional. En muchos casos, puede costarte el contrato o el cliente.

Cómo protegerse: buenas prácticas para blindar tu sitio

Ahora vamos a lo importante: cómo blindar tus proyectos ante las vulnerabilidades web más frecuentes. Si bien no hay una práctica que te haga totalmente invulnerable, pero sí una serie de buenas prácticas que pueden marcar la diferencia entre tener un sitio confiable o uno hackeado por un script-kiddie de 15 años con Kali Linux.

- Validación de entrada (Input Validation): nunca, repito, nunca confíes en los datos que vienen del usuario. Filtra, escapa, y valida todo. Especialmente en formularios y parámetros de URLs.

- Actualiza todo, siempre: frameworks, bibliotecas, CMS, plugins, sistemas operativos. La mayoría de los ataques masivos se aprovechan de versiones desactualizadas con fallos conocidos.

- Uso de HTTPS obligatorio: no es una opción, es la base. Ni hablemos de sitios que aún están en HTTP sin redirección. Un regalo para el MITM (Man-In-The-Middle).

- Control de acceso granular: los usuarios solo deben ver lo que les corresponde. Y esto incluye API endpoints, áreas de administración y recursos internos.

- Tokens CSRF, cabeceras CSP, cookies seguras: no te fíes solo del backend. Usa herramientas del navegador para restringir lo que se puede ejecutar o inyectar en el cliente.

- Gestión segura de contraseñas y sesiones: hashing con bcrypt, rotación de sesiones, timeout de inactividad. La seguridad de la autenticación es uno de los pilares que más se rompe.

- Realiza pruebas de seguridad (pentesting): contrata a alguien que intente tumbar tu sitio (o aprende tú mismo con herramientas de Ethical Hacking). Mejor enterarte tú primero que tus usuarios después.

- Configuración segura del servidor: elimina archivos de prueba, desactiva los mensajes de error detallados, limita permisos de archivos y directorios. Un robots.txt mal puesto puede exponer más de lo que piensas.

- Copia de seguridad frecuente: no evitará el ataque, pero puede salvarte después. Haz backup automático y almacénalo fuera del servidor.

- Documenta y capacita al equipo: la seguridad no se improvisa. Y no puedes proteger lo que no entiendes.

Estas prácticas forman parte del ADN de cualquier desarrollo moderno. Integrarlas desde el inicio evita tener que «parchear» sobre la marcha, una de las fuentes más comunes de problemas de seguridad en desarrollo web.

Capacitación y cultura en ciberseguridad: el rol del diseñador y el programador web

Uno de los grandes errores que seguimos cometiendo como industria es pensar que la ciberseguridad es cosa del “departamento de seguridad”. Como si fuera algo separado del proceso de desarrollo o diseño. Nada más lejos de la realidad.

Si eres diseñador web, necesitas entender cómo afecta tu trabajo a la seguridad del usuario. ¿Dónde colocas formularios? ¿Cómo gestionas la carga de scripts? ¿Estás permitiendo que una fuente externa pueda ejecutar JavaScript? Todo eso es terreno fértil para vulnerabilidades.

Y si eres desarrollador, ni hablar. Tu código es el que expone la lógica del negocio, las APIs, la base de datos. No puedes darte el lujo de ignorar cómo se ataca lo que construyes. Entender los vectores de ataque, usar linters de seguridad, revisar dependencias, aplicar patrones seguros… todo eso debería estar en tu día a día.

Es aquí donde los cursos de ciberseguridad entran como una necesidad, no como un extra. Aprender sobre OWASP, sobre inyecciones, sobre protección de sesiones, es igual de importante que saber usar React o maquetar en Figma. La seguridad no se aprende por accidente. Se estudia, se practica, se integra.

Hay recursos buenísimos para comenzar:

- OWASP WebGoat (entorno de pruebas)

- Hack The Box

- TryHackMe

- El canal de LiveOverflow en YouTube

- Libros como The Web Application Hacker’s Handbook.

Herramientas y recursos recomendados para proteger tu sitio

Aquí una lista de herramientas y servicios que recomiendo tener siempre a mano si estás en este mundo. Algunas son básicas, otras más avanzadas, pero todas ayudan a identificar y corregir vulnerabilidades de ciberseguridad en sitios web.

- Análisis y escaneo:

- Burp Suite: análisis y manipulación de tráfico HTTP

- OWASP ZAP: escáner de vulnerabilidades open source

- Nikto: escáner para servidores we

- Nmap: para detectar puertos abiertos y servicios en ejecución.

- Pentesting y hacking ético:

- Kali Linux: el sistema operativo por excelencia del Ethical Hacking

- Metasploit: plataforma para pruebas de explotación

- SQLMap: para pruebas de inyección SQL automatizadas.

- Seguridad en CI/CD:

- Snyk / Dependabot: Monitorean dependencias vulnerables en repositorios

- SonarQube: Análisis de código estático, incluyendo seguridad

- GitLeaks: detecta secretos expuestos en código.

- Otras:

- HaveIBeenPwned: para verificar si tus correos o contraseñas han sido filtradas.

- SecurityHeaders.com: revisa las cabeceras de seguridad HTTP de tu sitio.

Seguridad web o game over

En el desarrollo web actual, ignorar la seguridad es como programar sin guardar. Las vulnerabilidades de ciberseguridad en sitios web no son raras ni difíciles de encontrar: están ahí, en cada formulario mal validado, en cada configuración por defecto, en cada dependencia sin revisar.

Pero no todo son malas noticias. También es cierto que nunca ha sido tan accesible aprender a protegernos. Con un poco de curiosidad, buenos recursos, práctica constante y mentalidad crítica, podemos construir sitios más seguros, más estables y, sobre todo, más responsables.

La seguridad no es un extra, es parte del diseño; como el responsive, como el SEO. Si eres diseñador, programador o ambos, tienes en tus manos el poder de construir un Internet más robusto. Y eso empieza por asumir que la protección no es una opción, es parte del trabajo.

Porque al final, todo se reduce a una simple elección: blindar tu web desde la raíz… o esperar a que te la derriben.